كيف يدعم الذكاء الاصطناعي أمن الطاقة في السعودية، وكيف يستخدمه المهاجمون أيضاً؟ خطوات عملية لحماية البنية التحتية وسلسلة التوريد.

الذكاء الاصطناعي وأمن الطاقة بالسعودية: وجهان لعملة واحدة

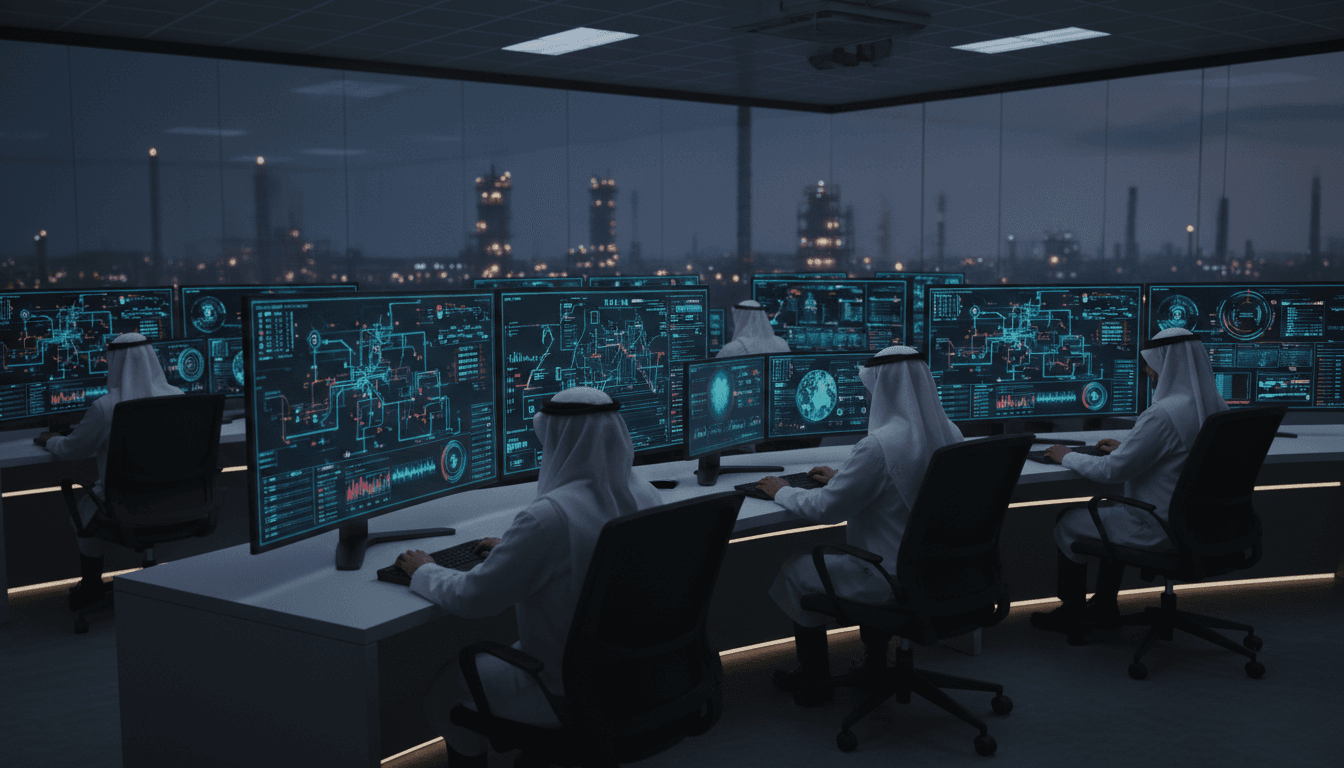

رقم واحد يلخّص حجم التحدّي: نسبة انتشار الهواتف المتنقلة في السعودية تلامس 98–99%. هذا يعني أن التحول الرقمي صار واقعاً يومياً… وفي الوقت نفسه صار سطح الهجوم أكبر من أي وقت مضى. وفي قطاع الطاقة والنفط والغاز تحديداً، كل حسّاس في حقل، وكل لوحة تحكّم في محطة، وكل تكامل بين أنظمة التشغيل والتحليلات، يضيف قيمة تشغيلية—ويضيف أيضاً نقطة قد تُستهدف.

خلال فعالية Black Hat (بحسب مقابلة منشورة بتاريخ 04/12/2025 الساعة 03:24 م بتوقيت السعودية)، تحدث محمد فليفل من Group-IB عن صعود المملكة كمركز إقليمي للأمن السيبراني، وعن موجة هجمات سيبرانية مدفوعة بالذكاء الاصطناعي تتطور بسرعة. بالنسبة لي، أهم ما في هذه الزاوية ليس الأمن السيبراني بحد ذاته، بل ما يعنيه ذلك لقصتنا الأكبر في هذه السلسلة: كيف يُحوّل الذكاء الاصطناعي قطاع الطاقة والنفط والغاز في السعودية—وكيف نحمي هذا التحول من نفس التقنية عندما تقع في الأيدي الخاطئة.

لماذا أمن الطاقة السيبراني صار جزءاً من استراتيجية الذكاء الاصطناعي؟

الجواب المباشر: لأن الذكاء الاصطناعي يوسّع قدرات التشغيل، ويضاعف كذلك سرعة الهجوم والتلاعب. أي مؤسسة طاقة تتبنى الذكاء الاصطناعي في التنبؤ بالأعطال، أو تحسين الإنتاج، أو أتمتة الصيانة، ستصبح تلقائياً أكثر اعتماداً على البيانات والاتصالات—وهنا تبدأ المخاطر.

في قطاعات مثل النفط والغاز، الخطر لا يقتصر على تسريب بيانات. قد يمتد إلى:

- تعطيل العمليات عبر استهداف أنظمة تشغيل صناعية (OT) أو بوابات التكامل بينها وبين أنظمة تقنية المعلومات (IT).

- التلاعب بالبيانات (Data Poisoning) لتصبح نماذج التنبؤ بالأعطال أقل دقة، فتتخذ فرق التشغيل قرارات خاطئة.

- الاحتيال المالي عبر انتحال مراسلات الموردين أو أوامر الشراء باستخدام رسائل تصيّد مقنعة.

والواقع أن ما أشار إليه فليفل حول “تعقّد الهجمات مع استخدام الذكاء الاصطناعي” ينسجم تماماً مع نقطة محورية في التحول الطاقي: لا توجد “رقمنة آمنة تلقائياً”. الأمن يُبنى—ولا يُفترض.

الهجمات المدفوعة بالذكاء الاصطناعي: ما الذي تغيّر فعلاً؟

الجواب المباشر: الهجوم لم يعد يحتاج فريقاً كبيراً أو وقتاً طويلاً؛ الذكاء الاصطناعي يقلّل التكلفة ويرفع الإقناع ويزيد التكرار.

الأساليب التقليدية مثل التصيّد (Phishing) كانت تعتمد على رسائل عامة. الآن، وفق ما نراه عالمياً ومع ما أشار إليه الحوار، يستطيع المهاجم:

- تخصيص الرسالة بدقة (اسم الموظف، دوره، لهجته، مشاريع الشركة، حتى نمط التوقيع).

- أتمتة الحملات على نطاق واسع، مع تجارب A/B لاختيار أكثر نصوص الخداع نجاحاً.

- تطوير برمجيات خبيثة أكثر قدرة على التخفي وتجاوز بعض أنماط الكشف التقليدية.

في بيئة الطاقة، هذا يعني أن موظفاً في المشتريات أو التشغيل قد يتلقى رسالة تبدو “صحيحة تماماً” تطلب تحديث بيانات مورد، أو فتح ملف “تقرير صيانة عاجل”. لحظة واحدة تكفي لفتح باب كبير.

المشهد في السعودية: لماذا المملكة هدف جذّاب… ولماذا لديها فرصة أكبر للدفاع؟

الجواب المباشر: السعودية تجمع بين تحوّل رقمي سريع وبنية تحتية حيوية عالية القيمة، لكنها أيضاً تبني منظومة أمن سيبراني ونضجاً تنظيمياً يرفع جاهزيتها.

في المقابلة، تم تلخيص اتجاهين كبيرين للهجمات:

- هجمات تقودها جهات (Nation-state) تستهدف البنية التحتية الحيوية.

- هجمات بدوافع مالية مثل الاحتيال والتصيّد، وتظهر بقوة في القطاعات المالية—لكن أثرها يمتد إلى سلاسل توريد الطاقة أيضاً.

وهنا نقطة عملية تهم قادة الطاقة: حتى لو لم تكن شركتك “بنكاً”، فأنت تتعامل مع بنوك، وموردين، ومقاولين، وشبكات لوجستية. الهجمات المالية غالباً تدخل من سلسلة التوريد ثم تصل إلى الأنظمة الحساسة.

أمن البنية التحتية الحيوية: OT ليست جزيرة معزولة

الجواب المباشر: أكبر خطأ هو التعامل مع OT وكأنها منفصلة عن عالم IT والتحليلات.

مع تطبيقات الذكاء الاصطناعي في الطاقة، يحدث عادةً أحد السيناريوهين:

- نقل بيانات OT إلى منصات تحليل/سحابة لبناء نماذج تنبؤية.

- إدخال توصيات النماذج إلى أنظمة القرار والتشغيل.

أي مسار تكامل غير مضبوط يخلق “ممرات” يمكن استغلالها. لذلك، عندما نتحدث عن الذكاء الاصطناعي في حقول النفط أو محطات الكهرباء، يجب أن نسأل: أين تُخزن البيانات؟ من يراها؟ كيف نتحقق من سلامتها؟ وما هي نقاط الفصل بين البيئات؟

مشاركة استخبارات التهديدات: الفارق بين الاستجابة وبين الاستباق

الجواب المباشر: لا مؤسسة تستطيع الدفاع وحدها، خصوصاً عندما تتكرر الهجمات بسرعة بين القطاعات.

فليفل شدّد على نقطة مهمة من واقع العمل: المهاجم عندما ينجح ضد جهة واحدة، يكرر نفس التكتيك بسرعة ضد جهات أخرى. هذا يفسر لماذا نرى موجات متشابهة من التصيّد أو الاحتيال تنتشر خلال أيام.

هنا تبرز قيمة منصات مثل Cyber Fraud Intelligence Platform (CFIP) التي أشار إليها الحوار، ليس كاسم منتج بقدر ما هي فكرة تشغيلية: مشاركة المعلومات بطريقة تحترم الخصوصية والتنظيم.

كيف تستفيد شركات الطاقة من “استخبارات الاحتيال” عملياً؟

الجواب المباشر: بربط إشارات الاحتيال المالي والتصيّد بسياق الطاقة: الموردون، الحسابات، الفواتير، وأنظمة الوصول.

أمثلة تطبيقية داخل شركات الطاقة والنفط والغاز:

- رصد نطاقات (Domains) تنتحل أسماء الموردين وإضافتها تلقائياً لقوائم الحظر.

- مشاركة بصمات رسائل تصيّد تستهدف موظفي المشاريع أو المشتريات.

- تنبيه مبكر عن حملات احتيال تستهدف تحويلات مالية مرتبطة بعقود المقاولين.

- الربط بين محاولات الدخول المشبوهة وبين نشاط احتيالي على البريد.

جملة قابلة للاقتباس في اجتماعات الإدارة: “سرعة مشاركة المعلومة تساوي سرعة منع الخسارة.”

وفي قطاع الطاقة، منع خسارة قد يعني منع توقف إنتاج، أو تعطّل سلسلة توريد، أو تضارب بيانات يفسد نماذج التنبؤ.

بناء الكفاءات المحلية: الأمن السيبراني لا يُشترى كمنتج

الجواب المباشر: يمكنك شراء أدوات، لكنك لا تستطيع شراء جاهزية بدون أشخاص يفهمون السياق المحلي والتشغيلي.

من اللافت في المقابلة تركيز Group-IB على توطين الخبرة وتدريب السعوديين، وتأسيس Digital Crime Resistance Center (DCRC) لتجهيز محترفين محليين بأدوات ومهارات مواجهة جرائم رقمية تتضمن تقنيات ذكاء اصطناعي.

هذا ينسجم تماماً مع ما نراه في مشاريع الذكاء الاصطناعي بقطاع الطاقة: نجاح المشروع لا يعتمد على النموذج فقط، بل على فريق قادر على:

- تقييم المخاطر قبل الإطلاق (Threat Modeling).

- ضبط سياسات البيانات والنماذج (Model Governance).

- إدارة الحوادث (Incident Response) مع فهم بيئات OT.

نموذج عملي لفريق “AI + Cyber” داخل شركة طاقة

الجواب المباشر: التركيبة التي تعمل هي فريق مشترك، لا فريقين في جزر منفصلة.

اقتراح هيكلي واقعي (قابل للتطبيق خلال 90 يوماً كبداية):

- مسؤول حوكمة الذكاء الاصطناعي: يضمن جودة البيانات، ومراجعات النماذج، والامتثال.

- قائد أمن سيبراني لـ OT/IT: يحدد نقاط الفصل، والتحكم بالوصول، وخطط الاستجابة.

- مهندس بيانات/منصات: ينفذ العزل، السجلات، والتشفير، ويضمن قابلية التتبع.

- محلل استخبارات تهديدات: يترجم إشارات السوق والهجمات إلى إجراءات منع داخلية.

والأهم: ربط مؤشرات الأداء (KPIs) بالأثر التشغيلي، مثل “زمن اكتشاف الاحتيال” و“زمن عزل الحساب المخترق” و“سلامة بيانات التدريب”.

أسئلة تتكرر عند قادة الطاقة: إجابات قصيرة ومباشرة

هل الذكاء الاصطناعي يزيد المخاطر دائماً؟

الجواب المباشر: يزيد سطح الهجوم إذا طُبق دون حوكمة، لكنه يرفع الدفاع إذا استُخدم في المراقبة والتحليل. الفارق في التصميم والتشغيل.

ما أول خطوة تحمي مشروع ذكاء اصطناعي في الطاقة؟

الجواب المباشر: تحديد مصادر البيانات ومساراتها وصلاحياتها قبل بناء النموذج. كثير من المشاريع تفشل أمنياً لأن الأمن يأتي بعد الإطلاق.

هل مشاركة الاستخبارات تعارض الخصوصية والتنظيم؟

الجواب المباشر: لا، إذا تمت عبر إخفاء الهوية وتجميع الإشارات بدلاً من مشاركة بيانات خام حساسة. وهذا جوهر فكرة المنصات المخصصة لذلك.

ما الذي أنصح به الآن لشركات الطاقة في السعودية (خطوات قابلة للتنفيذ)

الجواب المباشر: حوّل الأمن من “فحص بعدي” إلى “تصميم مسبق”، واعتبر استخبارات التهديدات وقوداً يومياً للقرار.

خطة مختصرة من 7 نقاط (تصلح كنقطة بداية داخل الربع القادم):

- جرد أصول OT/IT والواجهات بينهما: ما الذي يتصل بماذا؟ وأين توجد بوابات التكامل؟

- تأمين البريد وسلسلة التوريد: لأن التصيّد ما زال البوابة الأسهل—وأصبح أذكى.

- سياسات بيانات للنماذج: من يضيف بيانات تدريب؟ كيف نتحقق من عدم تلاعبها؟

- مراقبة سلوك المستخدم والهوية: رصد الشذوذ في الدخول، خاصة للحسابات ذات الامتيازات.

- استخبارات تهديدات مشتركة: تبادل إشارات الاحتيال والتصيّد ضمن القطاع ومع الجهات المعنية.

- تمارين محاكاة حوادث مرتبطة بالذكاء الاصطناعي: مثل “تلاعب بيانات” أو “تصيّد مدير مشروع”.

- تطوير مهارات محلية مستمرة: التدريب ليس دورة واحدة؛ هو برنامج يعمل طوال السنة.

هذا النوع من الانضباط هو الذي يجعل الذكاء الاصطناعي في الطاقة “مكسباً” لا “مجازفة”.

أين تلتقي قصتنا في هذه السلسلة؟

الجواب المباشر: كل مكاسب الذكاء الاصطناعي في النفط والغاز تحتاج درعاً سيبرانياً بنفس الذكاء. لا معنى لنموذج يتنبأ بالأعطال قبل أسبوع إذا كان مهاجم يستطيع تعطيل البريد خلال ساعة وإيقاف سلسلة قرارات كاملة.

أنا أميل لوجهة نظر واضحة: التحول بالذكاء الاصطناعي في قطاع الطاقة بالسعودية لن يُقاس بعدد النماذج التي نبنيها، بل بعدد النماذج التي نستطيع تشغيلها بأمان تحت الضغط.

إذا كنت تقود مبادرة ذكاء اصطناعي في شركة طاقة—ابدأ بسؤال واحد في اجتماعك القادم: هل أمننا السيبراني يتطور بنفس سرعة الذكاء الاصطناعي لدينا، أم أنه يلاحقه متأخراً؟