حادثة كابل فنلندا تذكّر بأن الاتصالات هدف مباشر. تعرّف كيف يحمي الذكاء الاصطناعي شركات الطاقة في قطر عبر المراقبة واكتشاف الشذوذ والاستجابة.

من كابلات فنلندا إلى قطر: الذكاء الاصطناعي يحمي الطاقة

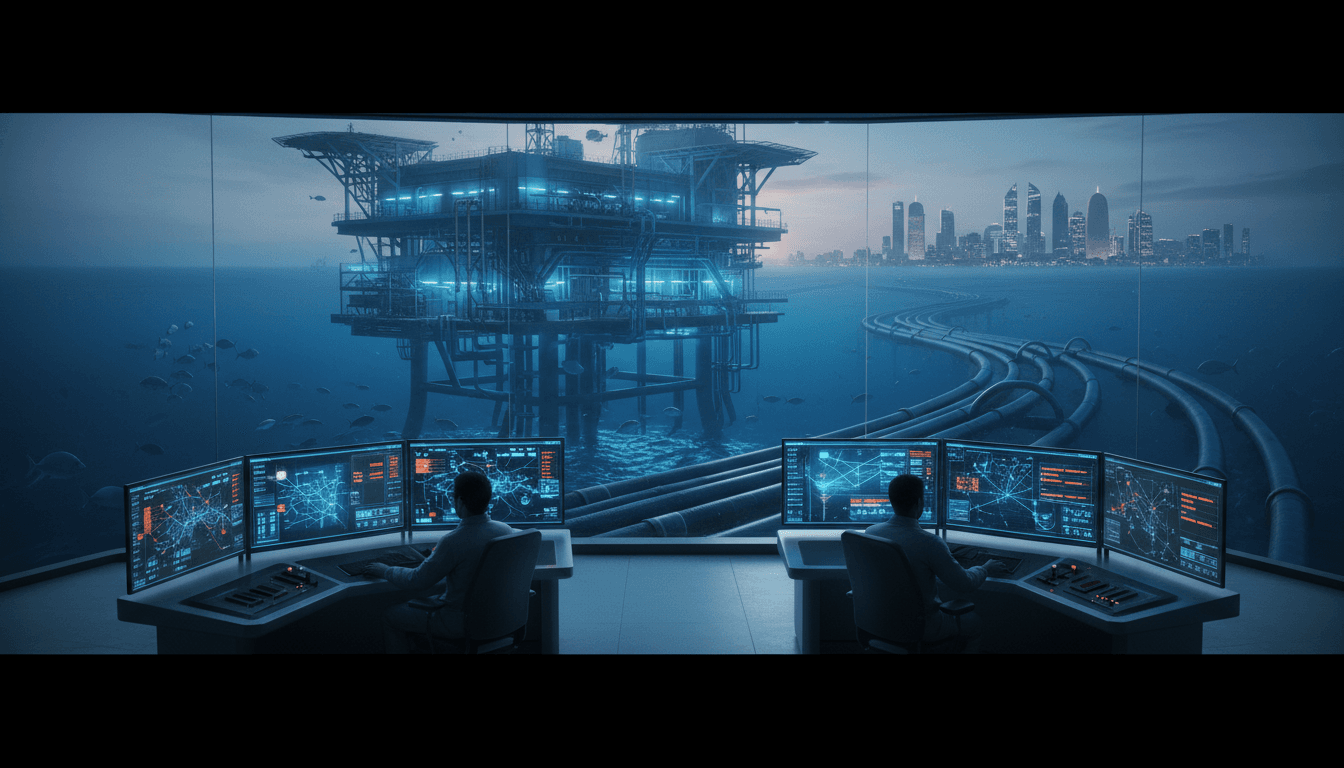

تخيّل أن انقطاعًا واحدًا في كابل اتصالات بحري يكفي لخفض سرعة تبادل البيانات بين مراكز تشغيل الطاقة، وتأخير قرارات تشغيلية حساسة، وربما تعطيل خدمات تعتمد عليها سلاسل الإمداد. هذا ليس سيناريو خياليًا: خبر مصادرة فنلندا لسفينة قادمة من روسيا بعد الاشتباه بتخريب كابل اتصالات—بالتزامن مع اكتشاف أضرار جديدة في منطقة فنلندا الاقتصادية الخالصة—يعيد فتح ملف ظلّ الكثيرون يتعاملون معه كأنه “تفصيل تقني”: البنية التحتية الرقمية أصبحت هدفًا مباشرًا.

هذا النوع من الحوادث لا يخص أوروبا وحدها. في منطقة الخليج، ومع تسارع التحول الرقمي في النفط والغاز، أصبحت شبكات الاتصالات، والأنظمة الصناعية (OT)، والحوسبة السحابية، وواجهات الربط بين الشركات جزءًا لا ينفصل عن استمرارية الإنتاج. في قطر تحديدًا، حيث يلعب قطاع الطاقة دورًا محوريًا في الاقتصاد وسلاسل الطاقة العالمية، أي خلل رقمي كبير قد يترك أثرًا يتجاوز حدود الشركة إلى الالتزامات التعاقدية والسمعة والثقة.

هنا تأتي زاوية هذه المقالة ضمن سلسلة “كيف يُحوّل الذكاء الاصطناعي قطاع الطاقة والنفط والغاز في قطر”: حادثة الكابل في فنلندا تذكير عملي بأن الحماية لا تعني جدار ناري وكلمات مرور فقط. الحماية اليوم تعني مراقبة ذكية، واكتشاف مبكر للشذوذ، واستجابة أسرع—وكلها مجالات يتفوق فيها الذكاء الاصطناعي عندما يُطبق بطريقة صحيحة.

لماذا أصبح تخريب الكابلات والاتصالات تهديدًا تشغيليًا للطاقة؟

الجواب المباشر: لأن الاتصالات هي “الأوعية الدموية” للتشغيل الحديث. حتى لو كان الإنتاج في منصة بحرية أو منشأة برية يعتمد على أنظمة تحكم محلية، إلا أن معظم القرارات، والتحليلات، والصيانة التنبؤية، وإدارة المخاطر تتم عبر شبكات تربط الأصول بمراكز تشغيل وإسناد.

خلال العقد الأخير، تحولت شركات الطاقة من نماذج تشغيل “منعزلة” إلى نماذج تعتمد على:

- مراكز تحكم موحدة تربط عدة مواقع.

- بيانات فورية من آلاف الحساسات (IoT/IIoT).

- تكامل بين OT وIT لتقليل التوقف وتحسين الكفاءة.

- تحليلات متقدمة تعتمد على تدفق بيانات مستمر.

عندما يتضرر كابل اتصالات أو تتعطل قنوات الربط، يظهر أثران متلازمان:

- تدهور الرؤية التشغيلية: انخفاض جودة البيانات أو تأخرها يعني قرارات أبطأ.

- ارتفاع المخاطر: كل دقيقة “ضبابية” في البيانات تزيد احتمالات أخطاء تشغيلية أو فشل في الاستجابة.

جملة قابلة للاقتباس: التهديد للبنية التحتية الرقمية في الطاقة ليس تهديدًا تقنيًا؛ إنه تهديد لزمن القرار.

وفي سياق عالمي متوتر جيوسياسيًا، تصبح الأصول البحرية—سواء كابلات اتصالات أو خطوط أنابيب أو محطات ربط—أكثر حساسية. حادثة فنلندا مثال على ذلك: الاشتباه بتخريب كابل، ثم اكتشاف ضرر إضافي، يعني أن “الحدث الواحد” قد يكون جزءًا من نمط لا مجرد صدفة.

من الكابل البحري إلى غرفة التحكم: أين يضرب الضرر فعليًا؟

الجواب المباشر: الضرر يضرب عادة في سلسلة الاعتماد، لا في نقطة واحدة.

1) توقف البيانات لا يعني توقف الإنتاج… لكنه قد يقود إليه

كثير من المنشآت تستطيع الاستمرار لفترة قصيرة بوضع محلي. لكن الاستمرار دون ربط خارجي يعني:

- تأخر تحديثات السلامة والإجراءات.

- ضعف التنسيق بين التشغيل والصيانة والإمداد.

- محدودية الوصول إلى خبراء عن بُعد.

في قطاع النفط والغاز، حيث قد تكون قرارات السلامة مرتبطة بحدود تشغيل دقيقة، أي تأخير في البيانات أو التنبيهات يمكن أن يرفع مستوى المخاطرة.

2) الاتصالات بوابة لهجمات أخرى

حتى لو كان التخريب “ماديًا” (قطع كابل)، فالنتيجة قد تخلق نافذة لهجمات رقمية:

- تحويل مسارات الاتصال إلى قنوات أقل أمانًا.

- اعتماد أكبر على حلول مؤقتة (مثل شبكات احتياطية بإعدادات غير مثالية).

- ضغط على فرق الأمن السيبراني يرفع احتمالات الخطأ.

3) التكلفة ليست إصلاح الكابل فقط

الكلفة الحقيقية غالبًا تشمل:

- خسائر توقف جزئي أو انخفاض إنتاج.

- غرامات أو تكاليف مرتبطة بالتأخير.

- تضرر ثقة الشركاء.

- مصاريف تحقيقات وامتثال وتدقيق.

أين يدخل الذكاء الاصطناعي؟ ثلاث طبقات حماية عملية

الجواب المباشر: الذكاء الاصطناعي يضيف قيمة عندما يعمل على المراقبة، والتنبؤ، والاستجابة ضمن منظومة واحدة.

الطبقة الأولى: اكتشاف الشذوذ في الشبكات والاتصالات (Network Anomaly Detection)

بدلًا من الاعتماد على قواعد ثابتة (Rule-based) فقط، تستطيع نماذج التعلم الآلي مراقبة:

- تغيّر أنماط المرور الشبكي (Traffic)

- زيادة غير طبيعية في إعادة الإرسال أو فقد الحزم

- تبدّل مفاجئ في المسارات (Routing changes)

- مؤشرات التداخل أو محاولات التشويش

الفكرة بسيطة: الشبكات الطبيعية لها “بصمة”. عندما تتغير البصمة دون تفسير تشغيلي واضح، يُرفع تنبيه مبكر.

ما يهم شركات الطاقة في قطر هو ربط هذه التنبيهات بسياق التشغيل:

- هل هذا التغير يتزامن مع صيانة مجدولة؟

- هل جاء بعد تغيير إعدادات؟

- هل يحدث في عدة مواقع دفعة واحدة؟

هذه “الأسئلة السياقية” تقلل الإنذارات الكاذبة وتزيد دقة القرار.

الطبقة الثانية: دمج OT وIT في مركز عمليات أمنية ذكي (AI-enabled SOC)

في الطاقة، التحدي الحقيقي هو الفصل التقليدي بين:

- أمن تكنولوجيا المعلومات (IT Security)

- أمن التكنولوجيا التشغيلية (OT Security)

نظام ذكاء اصطناعي جيد يساعد على توحيد الرؤية عبر:

- تجميع السجلات (Logs) من الشبكات، والخوادم، وأجهزة التحكم.

- ربط الأحداث ببعضها (Correlation) لتمييز “حادث” من “نمط هجوم”.

- اقتراح خطوات الاستجابة بناءً على سيناريوهات سابقة.

مثال عملي: إذا ظهر اضطراب في الاتصال مع موقع بحري، ثم زادت محاولات تسجيل الدخول على بوابة بعيدة في نفس الوقت، النموذج قد يصنّف ذلك كـ حادثة مركّبة تتطلب إجراءات فورية—بدل التعامل معها كحادثين منفصلين.

الطبقة الثالثة: حماية الأصول الحرجة عبر “التوأم الرقمي” والسيناريوهات

التوأم الرقمي (Digital Twin) ليس مجرد نموذج هندسي. عندما يُغذّى ببيانات فعلية، يمكن استخدامه لاختبار:

- ماذا يحدث لو فقدنا قناة اتصال رئيسية لمدة 6 ساعات؟

- ما الحد الأدنى الآمن للتشغيل محليًا؟

- أي أنظمة احتياطية تحقق أفضل توازن بين الأمان والاستمرارية؟

الذكاء الاصطناعي هنا يساعد على محاكاة سيناريوهات واختيار خطط استمرارية الأعمال الأكثر واقعية.

جملة قابلة للاقتباس: الاستعداد للتخريب الرقمي لا يبدأ عند وقوعه؛ يبدأ عندما تستطيع محاكاته قبل أن يحدث.

خطة تطبيق واقعية لشركات الطاقة في قطر (90 يومًا كبداية)

الجواب المباشر: ابدأ بمشاريع صغيرة ذات أثر واضح—ثم وسّعها.

1) أول 30 يومًا: جرد “مسارات الاعتماد” الرقمية

حدد بدقة:

- نقاط الربط الحرجة بين المواقع (روابط بحرية/أرضية/سحابة)

- الأنظمة التي تتوقف قيمتها عند انقطاع البيانات

- نقاط الفشل الأحادية (Single Points of Failure)

المخرج المطلوب: خريطة اعتماد (Dependency Map) تربط الأصول التشغيلية بالاتصالات.

2) من 31 إلى 60 يومًا: مراقبة شذوذ على مستوى الشبكة + خطوط أساس

نفّذ نظامًا لتحديد “الطبيعي” (Baseline) عبر:

- قياس زمن الاستجابة، وفقد الحزم، وأنماط الاستخدام

- تقسيم الشبكة لمناطق (Segmentation) لتقليل الانتشار

- تدريب نموذج شذوذ بسيط (Unsupervised ML) كبداية

المخرج المطلوب: لوحة تنبيهات تُظهر الانحرافات مع تفسير مبسط.

3) من 61 إلى 90 يومًا: ربط التنبيهات بخطة استجابة تلقائية جزئيًا

لا تجعل الذكاء الاصطناعي “مراقبًا صامتًا”. اربطه بإجراءات مثل:

- تحويل تلقائي لمسارات الاتصال (Failover) وفق سياسات أمان

- تقييد وصول مؤقت عند ارتفاع المخاطر

- فتح تذكرة حادث مع ملخص آلي للأدلة (Auto-incident summary)

المخرج المطلوب: تقليل زمن اكتشاف الحادث (MTTD) وزمن الاستجابة (MTTR) بشكل ملموس.

أسئلة شائعة يطرحها القادة في الطاقة (وإجابات مباشرة)

هل الذكاء الاصطناعي يغني عن فرق الأمن السيبراني؟

لا. الذكاء الاصطناعي يقلل الضجيج ويرفع سرعة التحليل، لكن القرار النهائي—خصوصًا في OT—يحتاج خبرة بشرية. الأفضل هو نموذج “إنسان + آلة”.

ما أكبر خطأ عند تطبيق الذكاء الاصطناعي للأمن؟

أكبر خطأ هو بناء نموذج دون بيانات موثوقة وسياق تشغيلي. نموذج قوي ببيانات ضعيفة يعطي ثقة زائفة.

هل التركيز يجب أن يكون على الكابلات فقط؟

التركيز يجب أن يكون على الاعتماد الرقمي بالكامل: كابلات، مزودو خدمة، سحابة، نقاط وصول بعيدة، وواجهات تكامل بين الأنظمة.

ما الذي تغيّره حادثة فنلندا في طريقة التفكير داخل قطر؟

الجواب المباشر: الحادثة تفرض تحويل الأمن الرقمي من “وظيفة مساندة” إلى “أولوية تشغيل”.

الواقع أن كثيرًا من الشركات تستثمر بجدية في الإنتاج والتوسعة، ثم تتعامل مع الاتصالات كأنها خدمة مستقرة دائمًا. لكن التخريب أو الاضطراب—سواء كان بفعل فاعل أو حادثًا—يستهدف ما تعتمد عليه العمليات الحديثة: التدفق المستمر للبيانات.

ضمن سياق سلسلة “كيف يُحوّل الذكاء الاصطناعي قطاع الطاقة والنفط والغاز في قطر”، هذه الحلقة بالتحديد تقول شيئًا واضحًا: الذكاء الاصطناعي ليس فقط لتحسين الكفاءة أو التنبؤ بالأعطال. أنا أراه اليوم ضرورة لحماية “عصب التشغيل” نفسه—الاتصالات والبيانات.

الخطوة التالية لأي جهة طاقة في قطر ليست شراء منصة جديدة لمجرد أنها “ذكية”. الخطوة التالية هي اختيار حالة استخدام واحدة واضحة: اكتشاف شذوذ الشبكات في الوقت الحقيقي، ثم بناء الحوكمة والبيانات والاستجابة حولها.

إذا كانت كابلات الاتصالات قد أصبحت عنوانًا للأخبار في أوروبا، فالسؤال العملي الذي يستحق أن ننهي به: هل نعرف في مؤسستنا ما الذي سيتعطل أولًا إذا صمتت البيانات لمدة ساعة واحدة؟