SOC IT/OT reduz incidentes e sustenta IA na manufatura com monitorização 24/7, resposta rápida e conformidade. Veja o que implementar primeiro.

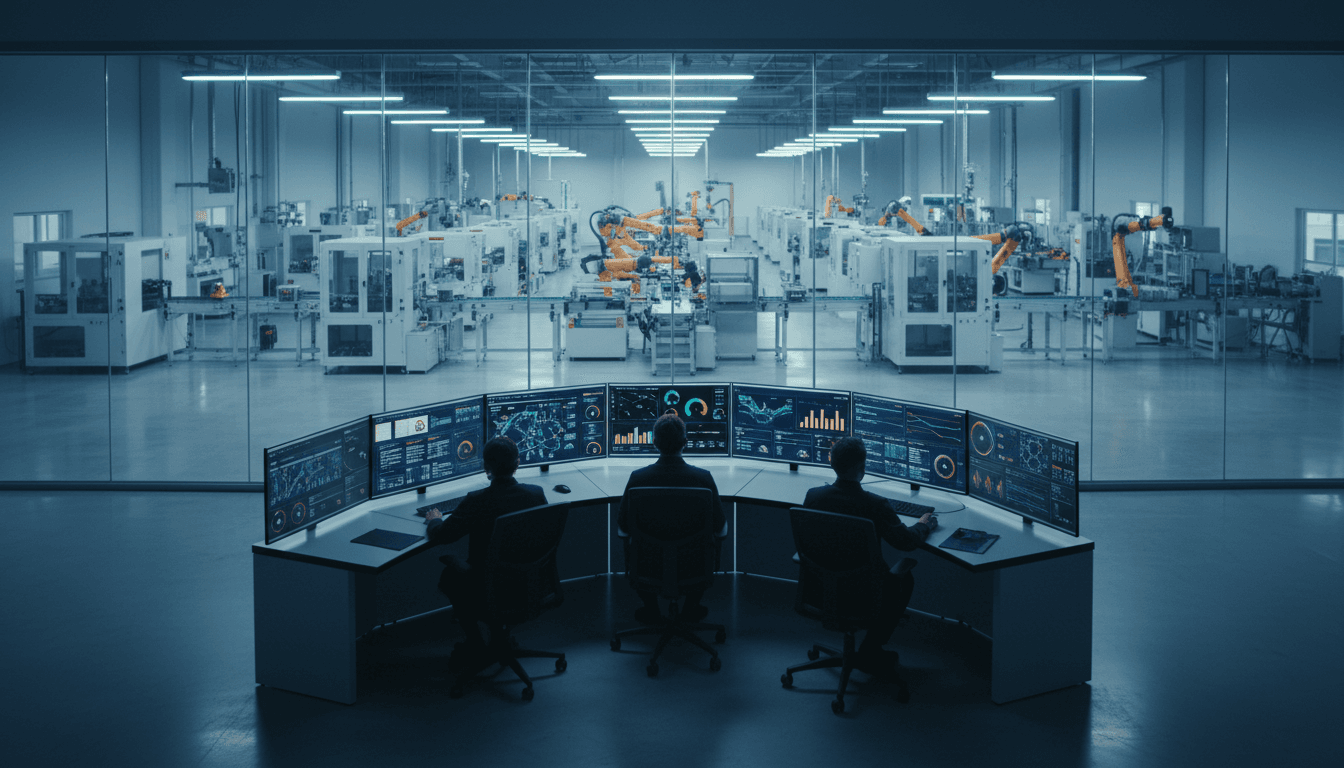

SOC IT/OT: a base segura para IA na manufatura

A frase “vamos colocar IA no chão de fábrica” soa simples até a primeira interrupção de produção por um incidente de cibersegurança — ou até o primeiro auditor pedir evidências de controlo para redes industriais. A realidade é direta: IA na indústria só funciona bem quando IT e OT estão estáveis, observáveis e protegidos.

Um dado ajuda a pôr isto em perspetiva: 61% das fábricas já passaram por pelo menos um incidente de cibersegurança. E, à medida que a convergência IT/OT acelera (mais sensores, mais conectividade, mais dados a circular), a superfície de ataque cresce no mesmo ritmo em que crescem os projetos de smart factory.

É aqui que um Security Operations Center (SOC) industrial para IT/OT, como a oferta gerida em parceria por Siemens e Accenture, deixa de ser “mais um custo” e passa a ser infraestrutura crítica: ele sustenta a continuidade operacional, reduz o tempo de resposta e cria as condições para escalar analytics, visão computacional, manutenção preditiva e otimização com IA.

Porque a convergência IT/OT é o calcanhar de Aquiles da IA

Resposta direta: a convergência IT/OT é indispensável para alimentar IA com dados do processo, mas também é o caminho mais curto para levar ameaças de IT para ambientes OT.

Na manufatura, a IA depende de três coisas que costumam estar espalhadas por mundos diferentes:

- Dados de OT (PLC, SCADA, historiadores, sensores de condição, redes industriais)

- Dados de IT (MES, ERP, qualidade, manutenção, data lake, modelos)

- Conectividade entre os dois (APIs, gateways, edge, VPNs, acessos remotos)

O problema é que muitos ambientes OT foram desenhados para disponibilidade e determinismo, não para resistência a ataques modernos. Quando conectamos isso a IT (e, muitas vezes, a cloud), aparecem riscos típicos:

- Credenciais partilhadas e acesso remoto “temporário” que vira permanente

- Ativos invisíveis (ninguém sabe exatamente o que está na rede)

- Janelas de patch raras (parar linha custa caro; adiar atualização vira regra)

- Segmentação frágil (um incidente numa estação de engenharia pode espalhar)

E aqui vai uma opinião impopular, mas prática: não dá para escalar IA industrial com uma postura de segurança baseada só em projetos pontuais. IA é operação contínua; segurança também precisa ser.

O que um SOC industrial faz (e por que isso muda o jogo para IA)

Resposta direta: um SOC IT/OT reduz o risco e o impacto de incidentes com monitorização 24/7, deteção e resposta coordenadas, e governação de vulnerabilidades — exatamente o que mantém os dados e os sistemas confiáveis para a IA.

Quando falamos de SOC industrial, não é apenas “um SIEM com alertas”. O objetivo é garantir três resultados que impactam diretamente projetos de IA:

- Continuidade operacional: menos paragens não planeadas e menor tempo de recuperação.

- Integridade dos dados: dados de produção confiáveis para treinar e operar modelos.

- Conformidade e rastreabilidade: evidências e controlo para auditorias e normas.

Na oferta Siemens & Accenture, a proposta é um serviço gerido end-to-end, com um ponto único de contacto e cobertura global, combinando:

- Experiência em automação/OT e segurança industrial (Siemens)

- Escala e especialização em cibersegurança, incluindo especialistas em OT (Accenture)

- Abordagem vendor-independent para não ficar preso a um único fabricante

- Threat intelligence e correlação com sensores OT + SIEM

Um detalhe que importa: tempo de resposta de 30 minutos

Resposta direta: tempo de resposta garantido é o que separa “detetar” de “conter” antes de virar paragem.

Na indústria, incidentes não são apenas sobre dados; são sobre tempo de linha. Um SLA de 30 minutos para resposta a incidentes tem efeitos práticos:

- Aumenta a probabilidade de contenção antes de propagação lateral

- Reduz MTTR (mean time to recover) e custo de paragem

- Evita decisões improvisadas às 03:00, quando a equipa interna já está no limite

Para iniciativas de IA, isso significa menos interrupções em pipelines de dados, menos “apagões” de sensores e mais previsibilidade para operar modelos em produção.

Como um SOC IT/OT acelera (e não trava) a IA na manufatura

Resposta direta: quando o SOC é bem desenhado, ele vira um facilitador: reduz fricção, padroniza acesso e melhora a qualidade dos dados e da operação.

Há um medo comum: “segurança vai atrasar o projeto de IA”. O que atrasa, na prática, é a falta de método. Um SOC industrial bem implementado cria método e tira a IA do improviso.

1) Dados confiáveis para modelos confiáveis

Modelos industriais sofrem com um inimigo silencioso: dados corrompidos, incompletos ou manipulados. Não precisa ser um ataque sofisticado; um acesso indevido a uma gateway, um malware numa estação, um registo alterado.

Com monitorização e deteção contínuas, o SOC ajuda a:

- Identificar comportamento anómalo em tráfego OT

- Correlacionar eventos (ex.: variação de setpoint + login fora de padrão)

- Sustentar trilhas de auditoria sobre quem acedeu ao quê e quando

Resultado: menos retrabalho em engenharia de dados e menos “mistérios” quando o modelo começa a errar.

2) Acesso remoto seguro para fornecedores e equipas internas

Se a sua fábrica tem manutenção externa, integradores e fornecedores de automação, você já tem acesso remoto — a pergunta é se ele é controlado.

Um SOC com serviço de operações remotas e governação pode padronizar:

- Perfis de acesso por função

- Sessões auditáveis e temporárias

- Segmentação e jump servers

Isto é particularmente útil quando a IA depende de ajustes frequentes em edge devices, câmaras, sensores e integrações com MES.

3) Menos “paragens por segurança”, mais manutenção preditiva

O conteúdo original destaca monitorização e manutenção preditiva no contexto de serviço. Aqui vale conectar os pontos: segurança e confiabilidade operacional convergem.

Quando você tem telemetria, inventário de ativos e análise contínua, dá para antecipar:

- Falhas por exaustão de recursos (disco, CPU, latência) em servidores OT

- Degradação em links e switches críticos

- Ativos desatualizados que viram risco operacional e de segurança

A minha experiência é que as melhores equipas de IA industrial trabalham lado a lado com operações. Um SOC IT/OT bem operado cria a linguagem comum entre TI, automação, manutenção e dados.

O que deve estar no seu “mínimo viável” de SOC industrial

Resposta direta: comece pelo que reduz risco rapidamente: inventário de ativos, segmentação, monitorização 24/7 e resposta a incidentes com papéis claros.

Nem toda fábrica precisa do mesmo pacote no dia 1. Mas há um núcleo que quase sempre traz retorno rápido, principalmente se você quer escalar IA.

Checklist prático (primeiros 90 dias)

- Identificação de ativos OT e dependências

- O que existe na rede, versões, criticidade, e “quem fala com quem”.

- Telemetria e sensores OT nos pontos certos

- Visibilidade em segmentos críticos (células de produção, DMZ industrial, acesso remoto).

- Integração com SIEM e casos de uso industriais

- Alertas que façam sentido para OT, não só para endpoints de escritório.

- Gestão de vulnerabilidades e patches com janela industrial

- Priorizar por risco operacional, não por “pontuação” genérica.

- Playbooks de resposta a incidentes OT

- Quem decide parar a linha? Quem isola rede? Quem fala com fornecedor?

Uma frase para colar na parede: “Sem inventário de ativos, segurança é opinião.”

Conformidade (NIS2, CIP, KRITIS) sem travar a operação

Resposta direta: um SOC IT/OT organiza evidências e controlos de forma contínua, reduzindo o stress de auditorias e evitando correções “em cima da hora”.

Regulação e normas estão a endurecer, especialmente para setores de infraestrutura crítica. A pressão não é só “cumprir”; é demonstrar.

Um SOC gerido ajuda a criar um ciclo contínuo de conformidade:

- Registos centralizados de eventos e acessos

- Evidências de monitorização e resposta

- Gestão de risco e exceções documentadas

- Relatórios operacionais para auditoria e direção

E isso conversa diretamente com a série “IA na Indústria e Manufatura”: conforme a IA entra em processos críticos (qualidade, segurança, energia), governança e rastreabilidade deixam de ser opcionais.

Como decidir entre SOC interno, híbrido ou gerido

Resposta direta: se você não consegue garantir 24/7 com especialistas OT, um modelo gerido ou híbrido costuma ser o caminho mais realista.

O artigo aponta um problema que quase toda empresa sente: escassez de profissionais e custo de operação contínua. Para decidir, eu uso uma regra simples:

- SOC interno: faz sentido quando você tem escala, maturidade e equipa dedicada (incluindo OT) para operar 24/7.

- Híbrido: bom quando segurança central é interna, mas monitorização/triagem e resposta inicial são geridas.

- SOC gerido: ideal quando o foco do time é produção e melhoria contínua, e você quer SLAs claros (como resposta em 30 min) e know-how industrial.

O modelo flexível por tamanho de planta e escopo (pequena, média, grande) ajuda a alinhar custo com risco — e evita o clássico “projeto gigante” que nunca termina.

Próximos passos: segurança como pré-requisito para escalar IA

Colocar IA a gerar valor no chão de fábrica exige conectividade, dados e integração IT/OT. E isso, por si só, aumenta exposição. Um SOC IT/OT bem operado é a forma mais pragmática de reduzir esse risco sem matar a agilidade.

Se eu tivesse de escolher uma ação para a próxima semana, seria esta: mapear os fluxos de dados que alimentam a sua IA (ou que vão alimentar) e perguntar “o que acontece se isto for interrompido ou adulterado?”. A resposta define prioridades de monitorização, segmentação e resposta.

A sua fábrica está a preparar IA para otimizar produção — ótimo. Agora vem a parte que separa pilotos de escala: que nível de segurança operacional você precisa para confiar nessa IA quando o volume e a criticidade aumentarem?