SCADA seguro é a base para IA na manufatura. Veja como normas, segmentação e recursos do WinCC V8.1 reduzem risco e paragens.

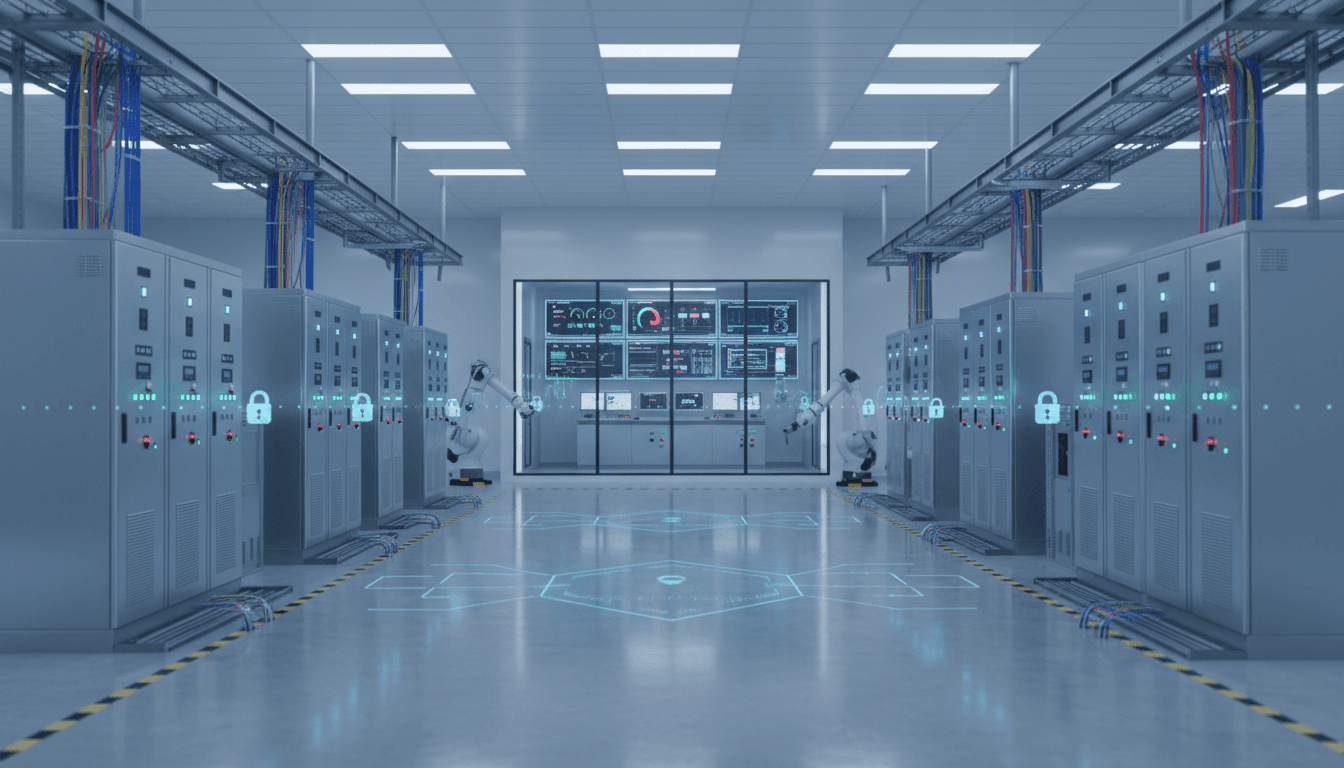

SCADA seguro: a base da IA na manufatura conectada

O ataque mais caro à produção raramente começa com um “hacker genial”. Começa com algo banal: uma credencial partilhada, uma estação de engenharia sem segmentação de rede, um servidor SCADA a falar com a TI sem controlo. E quando a fábrica já depende de dados em tempo real para otimização, qualidade e manutenção preditiva, o impacto deixa de ser “apenas TI”: vira paragem de linha, sucata, atrasos e perda de confiança.

Em 2024, relatórios internacionais apontaram um aumento de 37% em ataques de ransomware no mundo, com foco forte em infraestruturas críticas e ambientes industriais. Ao mesmo tempo, só 46% de gestores de TI na indústria alemã disseram sentir-se suficientemente protegidos em OT/IoT — e uma fatia relevante admitiu não dominar bem normas e requisitos de segurança. Este desfasamento entre digitalização e proteção é o ponto fraco mais comum na Indústria 4.0.

Nesta série “IA na Indústria e Manufatura”, eu insisto num princípio simples: IA na fábrica só escala quando a base (dados + conectividade + controlo) é confiável e segura. E aí entra o SCADA. Um SCADA robusto, com mecanismos e certificações alinhadas com normas como IEC 62443 e requisitos como NIS2, deixa de ser “software de supervisão” e passa a ser infraestrutura de confiança para analytics, IA e automação avançada.

Por que a cibersegurança virou pré-requisito para a IA industrial

A resposta direta: porque IA depende de dados íntegros, disponibilidade contínua e controlo operacional previsível. Sem isso, a IA faz recomendações erradas, aprende padrões enviesados e pode até reforçar decisões perigosas.

Em ambientes industriais conectados, a superfície de ataque cresce por razões bem práticas:

- Integração entre OT e IT (ERP/MES/QMS) para planeamento e rastreabilidade.

- Conexões com cloud para modelos de IA, relatórios e gestão multi-planta.

- Acesso de parceiros e manutenção remota.

- Mais sensores e gateways IoT/Edge recolhendo dados contínuos.

O “efeito colateral” é óbvio: mais dados e visibilidade também significam mais pontos para entrada, escalada lateral e manipulação.

O risco invisível: dados errados alimentam modelos errados

Grande parte da conversa sobre cibersegurança industrial foca disponibilidade (evitar paragens). Mas, para IA, integridade é tão crítica quanto uptime.

“A IA industrial não falha apenas quando a fábrica para; ela falha quando os dados deixam de ser confiáveis.”

Exemplos reais do tipo de estrago que integridade comprometida causa:

- Manutenção preditiva a falhar porque sinais foram adulterados/normalizados indevidamente.

- Controlo de qualidade com visão computacional a aceitar lotes fora de especificação por alteração de parâmetros.

- OEE e KPI a serem “embelezados” por dados incompletos, levando a decisões erradas sobre capacidade.

Um SCADA com mecanismos de controlo de acesso, auditoria e verificação de integridade ajuda a fechar a torneira desse risco.

NIS2, IEC 62443 e o novo peso da conformidade na fábrica

A resposta direta: regulação e normalização estão a sair do papel e a entrar no chão de fábrica, com impacto financeiro e responsabilidade executiva.

A diretiva europeia NIS2 amplia o escopo e a exigência de práticas formais: gestão de risco, planos de resposta a incidentes, monitorização e obrigações de reporte. E o detalhe que muda o comportamento das empresas: gestores passam a ter responsabilidade mais explícita e as penalizações podem ser pesadas.

No lado técnico, a IEC 62443 é a referência mais prática para segurança em sistemas de automação e controlo industrial. Ela empurra o tema para o ciclo de vida completo:

- requisitos por nível/zonas (zones & conduits),

- hardening e configuração segura,

- gestão de identidades e acessos,

- logging e rastreabilidade,

- manutenção e atualização.

Além disso, iniciativas como o EU Cyber Resilience Act (EU-CRA) reforçam a ideia de “segurança por defeito” em produtos conectados. Na prática, a mensagem para manufatura é direta: não dá para improvisar segurança depois que a fábrica já está integrada a dados, IA e cloud.

Conformidade como vantagem operacional (e não só burocracia)

Quando bem feita, conformidade reduz custos operacionais. Não por magia, mas porque força disciplina:

- Inventário de ativos (quem não sabe o que tem, não protege).

- Segmentação de rede (incidentes ficam contidos).

- Gestão de patches e versões (menos vulnerabilidades conhecidas).

- Monitorização contínua (detecção mais cedo, impacto menor).

E essa disciplina é exatamente o que acelera projetos de fábrica inteligente: dados estáveis, integrações repetíveis e governança clara.

O que um SCADA “certification-friendly” precisa entregar na prática

A resposta direta: segurança aplicável ao dia a dia do operador e da engenharia, sem depender só de procedimentos manuais.

É aqui que soluções SCADA modernas, como o SIMATIC WinCC V8.1, ganham relevância no contexto de redes industriais seguras: não basta “ser compatível”. Precisa vir com mecanismos integrados que sustentem auditoria, controlo e recuperação.

Controlos de acesso que aguentam o mundo real

Ambientes industriais sofrem com rotatividade, turnos, prestadores e urgências. Por isso, controlo de acesso tem que ser granular e auditável:

- Perfis e permissões por função (operador, manutenção, engenharia, qualidade).

- Políticas de palavra-passe e autenticação consistentes.

- Administração centralizada de utilizadores para reduzir “contas órfãs”.

O ponto-chave: menos permissões por defeito, mais rastreabilidade. Isso reduz o risco de alterações não autorizadas em receitas, setpoints e lógicas operacionais.

RFID e autenticação: rapidez sem perder controlo

Em muitas fábricas, o problema não é só segurança — é fricção. Se iniciar sessão demora, as equipas criam atalhos inseguros.

O suporte a RFID pode ajudar a equilibrar:

- login rápido em HMIs/estações,

- redução de partilha de credenciais,

- melhor aderência a políticas de acesso.

Funciona bem quando combinado com um conceito claro de turnos e bloqueio automático.

Verificação automática de integridade (o “alarmes de adulteração”)

Um dos mecanismos mais úteis num SCADA moderno é a verificação de integridade: garantir que componentes e ficheiros de configuração permanecem no estado esperado.

Na prática, isso ajuda a detetar:

- alterações acidentais durante intervenções,

- manipulação maliciosa,

- drift de configuração entre ambientes (dev/test/prod).

Para IA e analytics, isto é ouro: se o “contexto” operacional muda sem controlo, o dado muda e o modelo degrada.

Backups contínuos e recuperação: disponibilidade é parte da segurança

Ransomware e falhas operacionais têm algo em comum: quando acontece, você quer voltar rápido.

Backups contínuos durante operação e capacidade de recuperação bem desenhada reduzem:

- tempo de indisponibilidade,

- perda de histórico (tendências, alarmes, lotes),

- risco de retomar com configuração incompleta.

Em termos de negócio, isto é a diferença entre “um incidente” e “um trimestre perdido”.

Arquitetura segura para OT+IT: segmentação, DMZ e monitorização

A resposta direta: a melhor defesa industrial é conter impacto — porque prevenção total não existe.

Duas ideias fazem mais pela segurança OT do que “firewall genérico”:

Segmentação de rede por zonas (e conduítes controlados)

Segmentação reduz o alcance de um incidente. Se um endpoint cair, o atacante não passeia pela rede inteira.

Um padrão comum e eficaz:

- Zona OT (PLC/SCADA/HMI)

- Zona de supervisão/gestão (historians, servidores de aplicação)

- Zona IT (MES/ERP)

- Acesso remoto controlado (jump servers, MFA)

DMZ industrial: a fronteira onde integrações ficam seguras

A DMZ serve como amortecedor entre IT e OT. Dados sobem (telemetria, relatórios) sem expor diretamente ativos críticos. E quando é preciso descer informação (ordens, receitas), isso ocorre por canais controlados.

Logs e eventos: detetar antes de virar manchete

Registo de tentativas falhadas de login, alterações de configuração e eventos de segurança permite resposta rápida.

Aqui vai um conselho prático que vejo funcionar: defina 5 alertas críticos no primeiro mês, em vez de tentar monitorizar “tudo” e não ver nada.

- Múltiplas falhas de login em janela curta

- Alteração de receitas/setpoints fora de janela autorizada

- Modificação de configuração em servidor SCADA

- Novos utilizadores/elevação de privilégios

- Paragens anómalas de serviços

Um roteiro simples para preparar a fábrica para IA com segurança

A resposta direta: comece pelo básico bem feito e avance em camadas, alinhando pessoas, processo e tecnologia.

Se o seu objetivo é acelerar IA na manufatura (qualidade, predição, otimização), este roteiro de 30–90 dias costuma ser mais eficiente do que projetos gigantes:

- Mapear ativos e fluxos de dados (OT, IT, cloud, acesso remoto)

- Definir zonas e segmentação (incluindo DMZ)

- Padronizar identidades e acessos (papéis, permissões, MFA onde fizer sentido)

- Ativar auditoria e logs acionáveis (alertas críticos primeiro)

- Implementar verificação de integridade e backups (testar restauração, não só “fazer backup”)

- Planear atualização/patching com janela operacional (governança, não heroísmo)

- Ensaiar resposta a incidentes (quem decide, quem executa, como isolar)

Este roteiro conversa diretamente com requisitos típicos de NIS2/IEC 62443 e, ao mesmo tempo, cria um “terreno estável” para dados de IA.

Onde o WinCC V8.1 encaixa na estratégia de manufatura inteligente

A resposta direta: um SCADA com mecanismos integrados de segurança e alinhamento a normas reduz fricção de conformidade e aumenta resiliência operacional.

No caso do WinCC V8.1, o valor está menos em “ter funcionalidades” e mais em torná-las praticáveis no contexto industrial: controlo de acesso integrado, administração de utilizadores, suporte a RFID, verificação automática de integridade, logs de eventos e apoio a arquiteturas em camadas com segmentação e DMZ.

Para a agenda de IA, isso se traduz em três benefícios bem concretos:

- Dados mais confiáveis para modelos (menos drift e manipulação)

- Menos paragens por incidentes e recuperação mais rápida

- Integração OT+IT/cloud com governança, viabilizando casos como manutenção preditiva e otimização em tempo real

Se a sua fábrica quer escalar analytics e IA sem aumentar risco, vale tratar SCADA e cibersegurança como investimento de produtividade — porque, no fim, é disso que se trata: produzir com qualidade, no prazo, sem surpresas.

O que você quer priorizar em 2026: mais casos de uso de IA ou menos risco operacional? A resposta certa é “os dois” — e começa por colocar segurança no centro do desenho.