Quatro passos práticos para reforçar a cibersegurança OT em edifícios inteligentes, com IA, segmentação e protocolos seguros para proteger energia e operação.

Cibersegurança em edifícios: 4 passos para OT resiliente

Metade dos ciberataques já nasce em sistemas de tecnologia operacional (OT). Este dado (referente a 2025) devia soar familiar a quem vive o chão de fábrica: quando sensores, controladores e redes industriais se ligam à internet para ganhar eficiência, abrem-se também portas novas — e muitas vezes invisíveis.

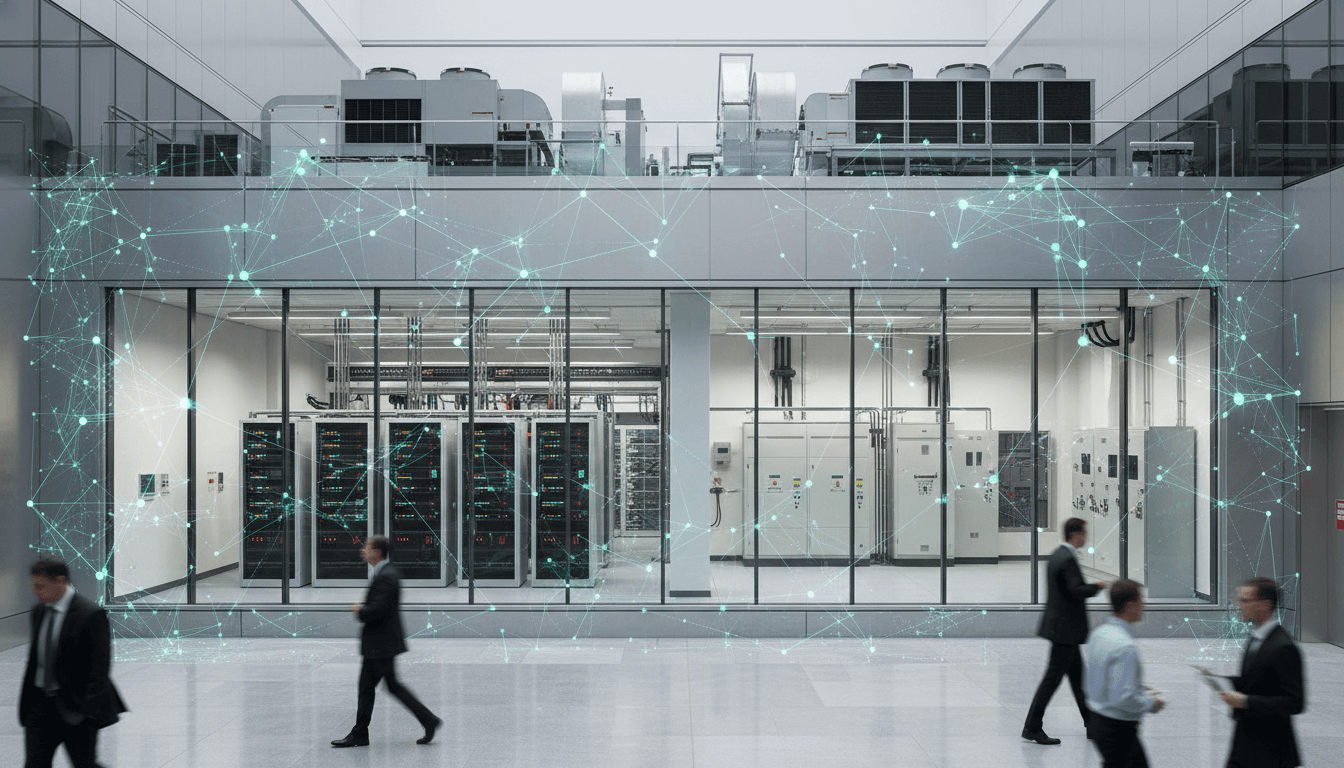

Nos edifícios inteligentes acontece a mesma coisa. HVAC, controlo de acessos, incêndio, elevadores, iluminação e gestão energética passaram a depender de redes e integrações com TI (IT), cloud e acesso remoto. O ganho é real: mais conforto, menos desperdício, melhor desempenho energético. O risco também.

Nesta peça da série “IA na Energia e Sustentabilidade”, trago uma leitura prática: quatro passos para reforçar a cibersegurança de edifícios (e por extensão, de qualquer ambiente OT), com um foco claro em como IA e boas práticas de arquitetura reduzem incidentes, paragens e consumo energético causado por operação degradada.

Porque a cibersegurança OT já é tema de energia e sustentabilidade

A resposta direta: um incidente cibernético em OT quase sempre vira um problema de energia, conforto e continuidade.

Num edifício, basta um ataque afetar a gestão técnica centralizada para vermos:

- Sistemas HVAC a operar fora de curva (picos de consumo, quebras de eficiência);

- Perda de visibilidade e controlo de cargas (dificultando otimização energética);

- “Modos de segurança” permanentes (equipamentos a correrem 24/7 por precaução);

- Desvios em metas de descarbonização, certificações e relatórios ESG.

No setor industrial, a analogia é direta: cibersegurança OT é fiabilidade operacional. E fiabilidade operacional é, na prática, eficiência energética. Quando a operação fica “cego-manca”, o consumo sobe e o risco de paragem aumenta.

Há mais números que ajudam a enquadrar o tema:

- Projeções apontam que, até 2031, ataques poderão ocorrer a cada 2 segundos (tendência global).

- O custo médio global de uma violação de dados em 2024 foi de 4,88 milhões de dólares, cerca de +10% face ao ano anterior.

- 40% das empresas reportam fricção entre equipas de IT e OT — um bloqueio clássico quando se tenta “securizar” sistemas que não podem parar.

1) Reduza a “superfície de ataque” e aplique defesa em profundidade

A resposta direta: você não protege o que não enxerga, e não sustenta segurança com uma única barreira.

Superfície de ataque: a lista de tudo o que pode ser explorado

A attack surface é a soma do que está exposto: portas de rede, serviços, aplicações, firmware, acessos remotos, integrações cloud, interfaces web, credenciais partilhadas, etc.

Exemplo típico em edifícios (e muito parecido com fábricas): ligar um controlador ou gateway à internet só para “ir buscar” leituras energéticas para um dashboard. Parece inofensivo. Mas esse ponto virou parte do seu perímetro — e pode ser detetado por varrimento, mesmo que não esteja “publicamente anunciado”.

O que funciona na prática:

- Inventário contínuo de ativos OT (não apenas uma folha Excel anual);

- Mapeamento de fluxos de comunicação (quem fala com quem, quando e porquê);

- Remoção de serviços que não são necessários (portas, protocolos antigos, contas genéricas).

Defesa em profundidade: camadas, não promessas

Defense-in-depth significa que o atacante tem de atravessar camadas: física, rede, identidade, segmentação, hardening de endpoints, monitorização, resposta.

Uma frase que eu uso em projetos OT: “se uma falha derruba tudo, não é segurança — é sorte.”

Camadas comuns e eficazes:

- Controlo de acesso físico a quadros, salas técnicas e bastidores;

- VPN com MFA para acesso remoto (e registo de sessões);

- Criptografia em trânsito onde o protocolo permitir;

- Perfis e funções por utilizador (sem logins partilhados).

2) Comece por uma avaliação de cibersegurança (e junte IT e OT na mesma sala)

A resposta direta: a avaliação é o ponto de encontro entre disponibilidade (OT) e confidencialidade (IT).

Em edifícios, a diversidade de fornecedores e gerações de equipamentos é enorme. A avaliação serve para transformar “achismos” em prioridades, e para reduzir o atrito entre equipas.

O que uma boa avaliação deve entregar

Não é só um relatório. É um plano executável com riscos, impactos e ações.

Pontos que mais aparecem como recomendações (e que valem ouro):

- Entender a configuração real do sistema: topologia, rotas, VLANs, gateways, acessos remotos, cloud, dependências.

- Interoperabilidade e postura de segurança: que protocolos estão em uso e onde existem “buracos” (legados sem criptografia, bridges sem controlo, interfaces web desprotegidas).

- Plano de recuperação (Disaster Recovery): quanto downtime é aceitável? quanto dado pode perder? quais backups existem e com que periodicidade?

- Princípio do menor privilégio: acesso mínimo por função, revisão periódica, remoção de acessos antigos.

- Formação orientada aos produtos: segurança genérica anual ajuda, mas não substitui treino em configurações reais (contas, logs, políticas, certificados, atualizações).

Onde a IA entra com impacto real

IA aqui não é “mágica”; é escala.

- Deteção de anomalias em tráfego OT (padrões fora do normal, horários estranhos, comandos raros);

- Correlação de eventos entre IT e OT (por exemplo, um acesso remoto anómalo seguido de alteração de setpoints);

- Priorização de risco (quais ativos e rotas de comunicação têm maior potencial de impacto energético/operacional).

Em projetos de energia e sustentabilidade, este ponto é decisivo: a IA pode apontar rapidamente onde a operação está a degradar e a desperdiçar energia por causas “não óbvias”.

3) Atualize a base: comunicações seguras com BACnet/SC (e proteja as interfaces web)

A resposta direta: protocolos e integrações de automação precisam de criptografia e autenticação modernas, não de “rede isolada” como desculpa.

BACnet está presente em grande parte da automação comercial (mais de 70% dos sistemas de automação comercial usam BACnet). O problema histórico: conectividade de nível IT sem uma forma padronizada de encriptação — até a chegada do BACnet Secure Connect (BACnet/SC), em 2019.

Porque BACnet/SC muda a conversa

BACnet/SC mantém os benefícios do BACnet, mas passa a usar métodos atuais de cibersegurança alinhados com práticas de IT. Numa arquitetura end-to-end, os dispositivos comunicam de forma segura desde:

- automação de salas e controladores locais,

- até plantas centrais e postos de gestão,

- incluindo software de engenharia, comissionamento e manutenção.

O erro comum: esquecer as interfaces web

Mesmo com BACnet/SC, muitas arquiteturas continuam expostas por UI web mal protegida.

Checklist pragmática para interfaces web em OT:

- Credenciais fortes e únicas (sem “admin/admin” e sem partilha);

- Funções e perfis por tipo de utilizador;

- Sessões com expiração e registos de acesso;

- Comunicação cifrada (HTTPS) e gestão de certificados;

- Bloqueio por tentativas e políticas de MFA quando aplicável.

Do lado da energia: interfaces web comprometidas podem virar alteração silenciosa de setpoints, horários e modos de operação — o tipo de sabotagem que não “parece” ataque, mas aparece na fatura.

4) Segmente a rede e faça “member management” como regra, não como exceção

A resposta direta: segmentação limita o estrago; gestão de membros impede que qualquer coisa “vire” confiável só por estar ligada.

Em OT, ainda é comum encontrar redes planas e comunicação direta entre muitos dispositivos — exatamente o cenário em que malware se espalha depressa e um acesso indevido ganha alcance lateral.

Segmentação: o seu “corta-fogo” operacional

A abordagem recomendada é progressiva:

- Cortar comunicações desnecessárias (o básico que quase ninguém faz);

- Criar zonas por função (BMS, HVAC, acessos, energia, elevadores, etc.);

- Aplicar microsegmentação com firewalls de segmentação (regras explícitas: quem pode falar com quem, em que portas, com que frequência);

- Monitorizar tráfego entre segmentos para detetar desvios.

Vantagens claras:

- O atacante precisa “ganhar” cada segmento, não apenas entrar uma vez;

- Malware e comandos maliciosos deixam de atravessar o edifício como se fosse uma só rede.

“Member management”: confiança não é por proximidade

Em arquiteturas modernas (incluindo abordagens com certificados), gerir “quem é membro” e “quem é confiável” torna-se parte da segurança diária. Na prática:

- Dispositivo novo não entra em produção sem identidade válida;

- Dispositivo antigo não fica autorizado para sempre;

- Mudanças de configuração deixam rasto.

Isto liga-se diretamente à IA: com segmentação e identidades bem definidas, os modelos de deteção têm sinal mais limpo, menos ruído e menos falsos positivos.

Conformidade e responsabilidade: o empurrão regulatório já chegou

A resposta direta: a tendência regulatória está a exigir segurança ao longo do ciclo de vida de produtos e organizações.

Na União Europeia, normas e diretivas como o Cyber Resilience Act (CRA) e a NIS2 aumentam pressão por produtos mais seguros, melhor governação e responsabilidade. Para quem opera edifícios, campus industriais, hospitais, data centers ou fábricas, o efeito prático é simples: compras, projetos e operação vão ser cada vez mais auditáveis.

Se a sua organização tem metas de sustentabilidade, prepare-se para esta realidade: não há otimização energética estável sem resiliência cibernética. Uma operação frequentemente “interrompida” ou degradada perde eficiência, perde dados e perde confiança.

Próximos passos: um roteiro curto para começar esta semana

A resposta direta: comece pequeno, mas comece com disciplina.

Um roteiro realista de 10–15 dias para ganhar tração:

- Mapear ativos OT críticos (os que afetam energia e continuidade);

- Desenhar fluxos de comunicação e cortar o que não é necessário;

- Rever acessos remotos e implementar MFA onde for possível;

- Definir um plano de backups e testar restauro (sim, testar);

- Criar uma reunião mensal IT+OT com dono do risco e indicadores (incidentes, patches, acessos, anomalias).

A partir daí, faz sentido avançar para protocolos mais seguros (como BACnet/SC), segmentação com microzonas e monitorização com IA para deteção de anomalias.

Se você olha para edifícios e fábricas como “caixas separadas”, vai perder o ponto. A convergência IT/OT já aconteceu. A escolha agora é entre gerir essa convergência com método — ou ser gerido por ela quando o incidente chegar.

E a pergunta que deixo para a próxima reunião de operação é simples: se alguém alterasse hoje os seus setpoints energéticos de forma maliciosa, quanto tempo demoraria até vocês perceberem?